Запрос сертификата Exchange 2013 сам по себе не представляет сложности, но все кроется в деталях. Уже достаточно много было сказано про сертификаты для Exchange и ещё больше про сертификаты вообще. Однако каждый раз как приходится снова сталкиваться с вопросом смены сертификатов опять все делаешь как в первый раз. Конечно же, а как иначе, ведь сертификаты простым админам приходится продлять не чаще пары раз в год, а то и раз в 3 года и ещё реже. Раз отмучавшись, ты думаешь про себя: “ну наконец-то, теперь ещё год не буду вспоминать об этом ужасе!”. А вот как раз после таких мыслей не помешает собрать оставшиеся силы в кулак и снова заняться… чем же? Конечно сертификатами! Только в этот раз не продлением, а документацией сделанного, чтобы в следующий раз все прошло ещё проще.

Запрос сертификата Exchange 2013 сам по себе не представляет сложности, но все кроется в деталях. Уже достаточно много было сказано про сертификаты для Exchange и ещё больше про сертификаты вообще. Однако каждый раз как приходится снова сталкиваться с вопросом смены сертификатов опять все делаешь как в первый раз. Конечно же, а как иначе, ведь сертификаты простым админам приходится продлять не чаще пары раз в год, а то и раз в 3 года и ещё реже. Раз отмучавшись, ты думаешь про себя: “ну наконец-то, теперь ещё год не буду вспоминать об этом ужасе!”. А вот как раз после таких мыслей не помешает собрать оставшиеся силы в кулак и снова заняться… чем же? Конечно сертификатами! Только в этот раз не продлением, а документацией сделанного, чтобы в следующий раз все прошло ещё проще.

В интернете вы сможете найти огромное множество статей по продлению сертификатов Exchange любых версий. На удивление встречаются крайне адекватные статьи не только на англоязычных ресурсах 1, но и на русскоязычных 2. Яркий тому пример – блог Алексея Богомолова 3 (блог посвящен исключительно Exchange Server). Лично я постоянно пользуюсь этим ресурсом и очень его люблю и уважаю за фундаментальный подход к вопросу освещения проблемы.

Раньше я пользовался сертификатами Exchange от Comodo, но недавно решил перейти на сертификаты, выпущенные локальным центром сертификации, развернутом на контроллере домена под управлением Windows Server 2008 R2. Почему? Этот вопрос в рамках этой статьи оставим без ответа и перейдем сразу к процессу продления сертификата.

На моем блоге есть и другие статьи, связанные с сертификатами Exchange:

- Сертификат Exchange 2013 – использование самозаверенного сертификата с примером распространения по рабочим местам через GPO;

- Продление сертификата Exchange 2013 от Comodo – продление сертификата, полученного у стороннего публичного ЦС.

Остальные статьи по цифровым сертификатам вы сможете найти в рубрике Digital Certificates.

Найти больше информации по настройке и администрированию Exchange 2013 на моем блоге вы сможете в основной статье тематики – Exchange 2013 — Установка, настройка, администрирование.

Настройка окружения

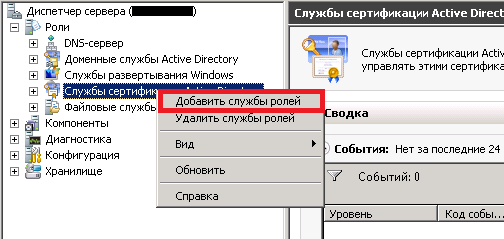

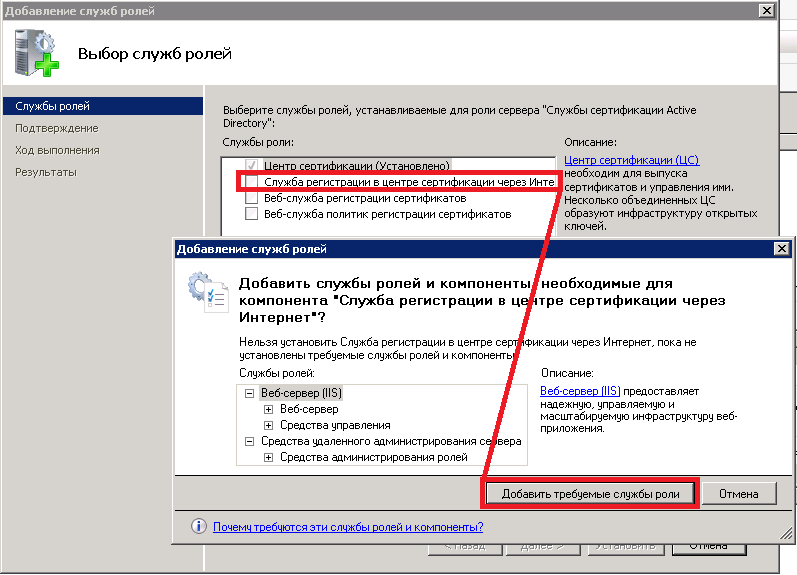

Как и в статье Алексея, мне пришлось немного поднастроить свой центр сертификации и все началось с установки компонента “Служба регистрации в центре сертификации через Интернет”. Если кто-то не помнит как добавлять необходимые компоненты определенной роли в Windows Server 2008 R2, то это делается вот так:

Для поддержки сертификатом дополнительных имен узлов нам действительно нужно отдельно включать поддержку SAN 4 5 в нашем ЦС. Алексей не забыл упомянуть и это в своей статье 6. Выполняем в командной строке с правами админа команду:

certutil -setreg policy\EditFlags +EDITF_ATTRIBUTESUBJECTALTNAME2

Перезапускаем службу:

net stop certsvc

net start certsvc

Дальше нас ждет процесс генерации запроса на получение сертификата в локальном центре сертификации.

Запрос сертификата Exchange 2013

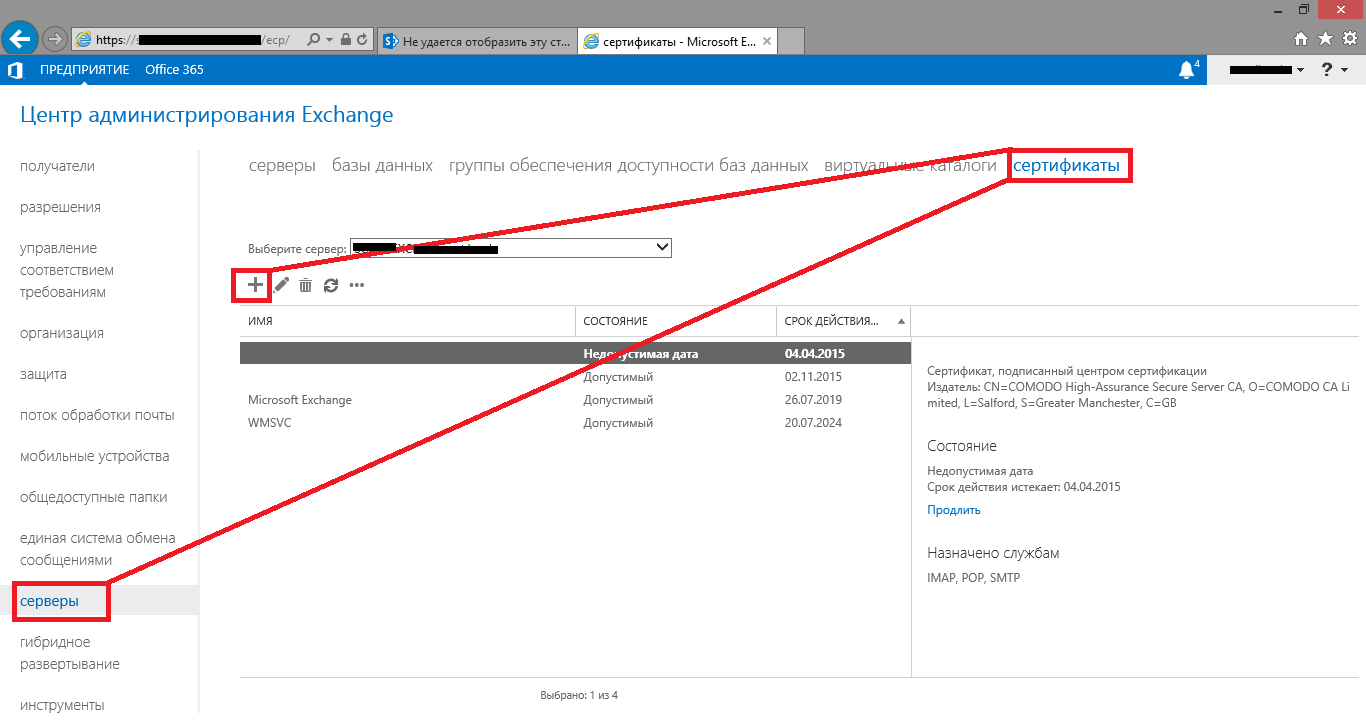

Дальше переходим в центр администрирования Exchange 2013 и идем к сертификатам, нажимаем на “плюсик” и создаем запрос на сертификат. Все просто, но на всякий случай прокомментирую.

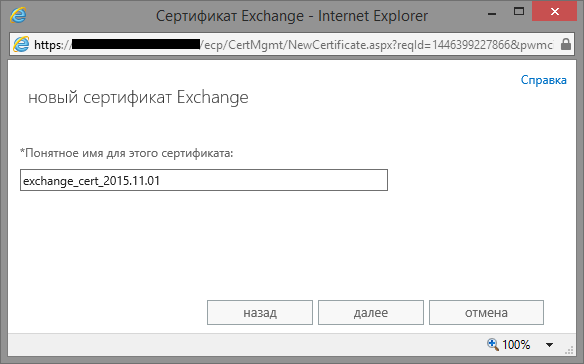

Задаем понятное имя запроса:

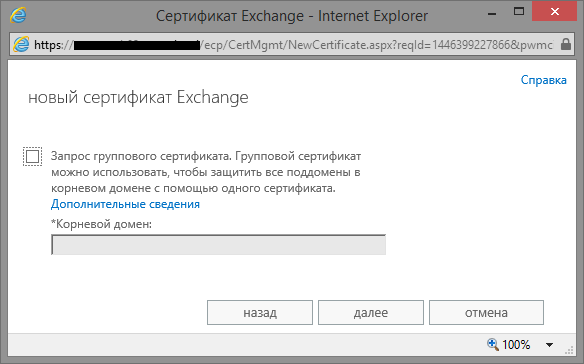

Групповой сертификат не нужен, пропускаем:

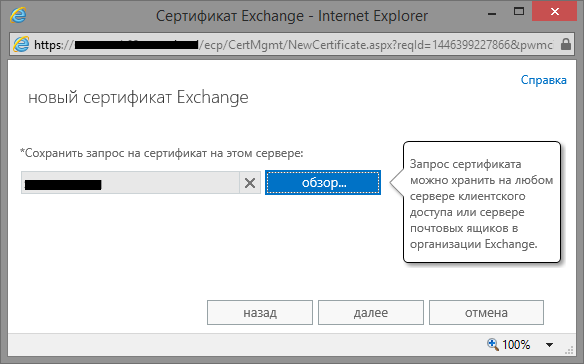

Сохраняем запрос на любом сервере. Если сервер у вас один, то и выбор очевиден.

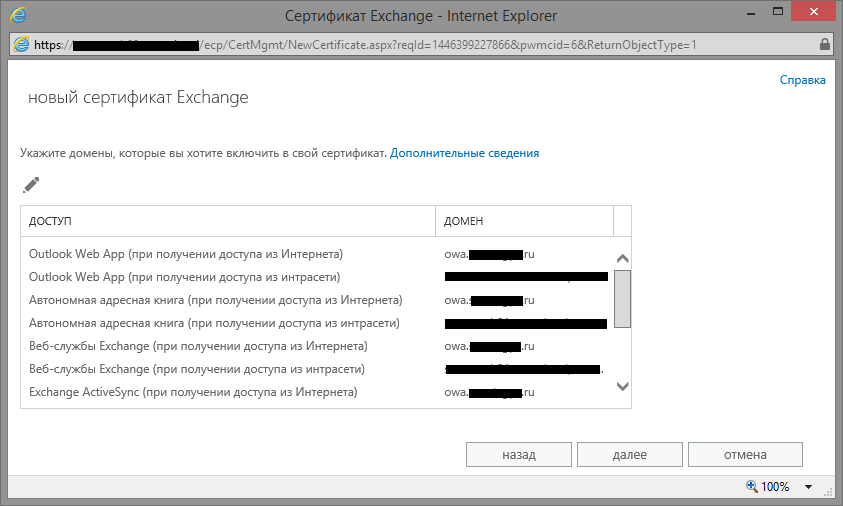

Дальше идет достаточно ответственный момент и лучше бы все сделать правильно с первого раза. Если за первый раз не получится, ничего страшного, просто пройдете весь путь снова, за одно и руку набьете. Вообще Exchange достаточно умный и практически всегда сам правильно выставляет все необходимые ему имена. Однако если у вас несколько серверов, то их внутренние имена придется ввести вручную, что я и сделал.

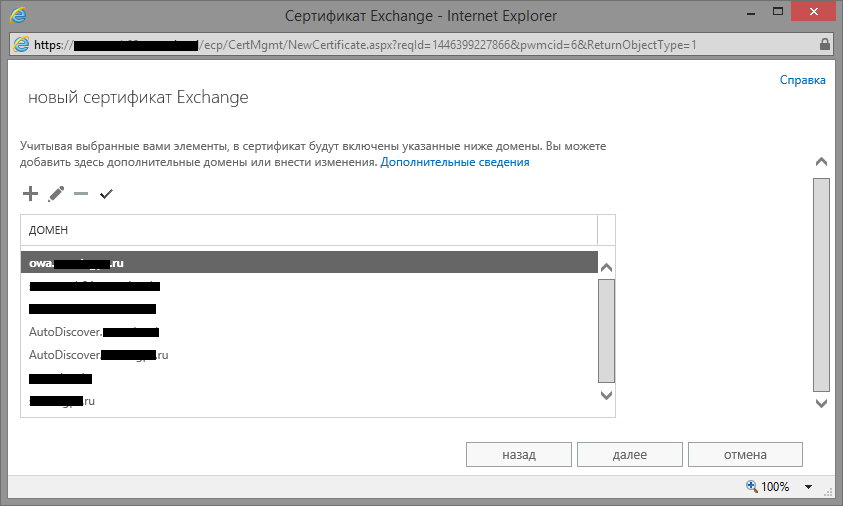

Проверяем сводную информацию:

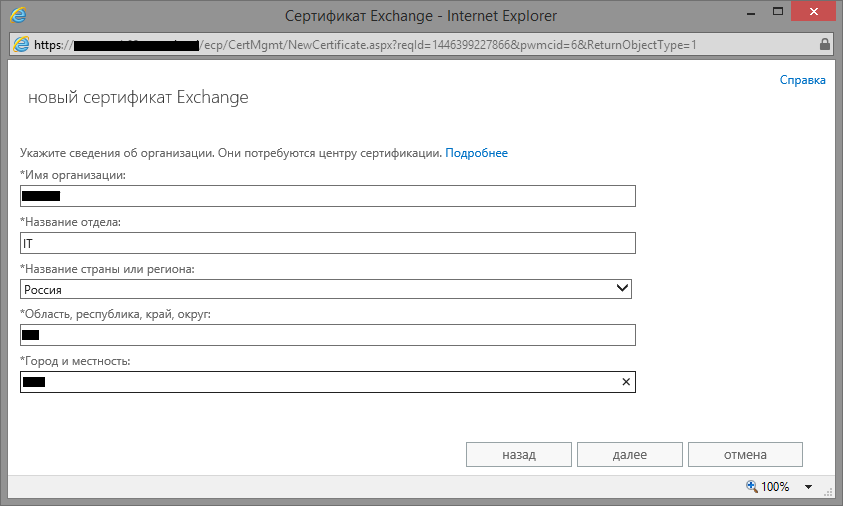

Если вы дошли до этого момента, то возня с запросом практически закончилась. На этом этапе вводим данные организации. Можно ввести что угодно, но пусть лучше там будет осмысленная информация, если вы делаете сертификат для своего работодателя.

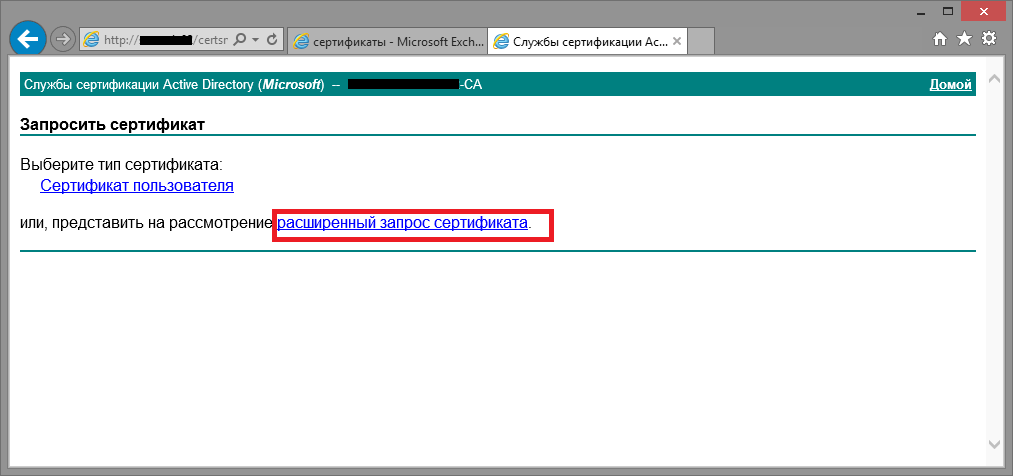

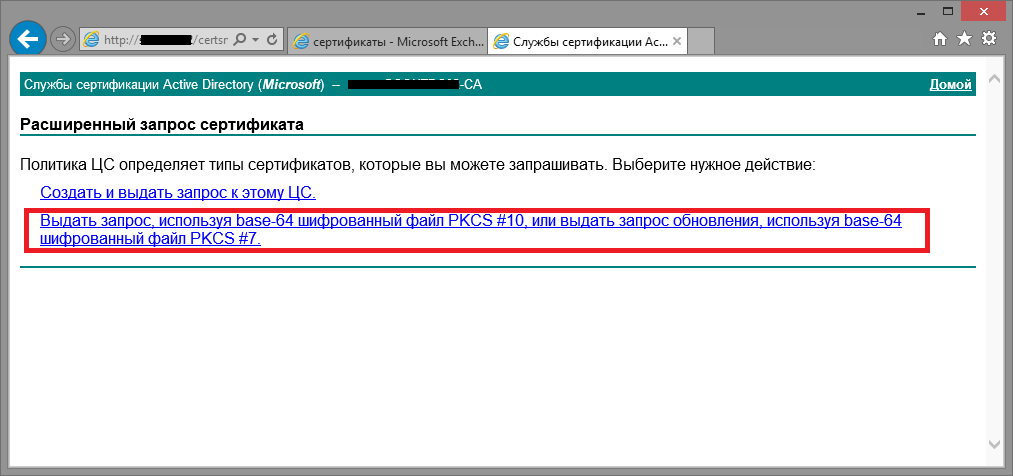

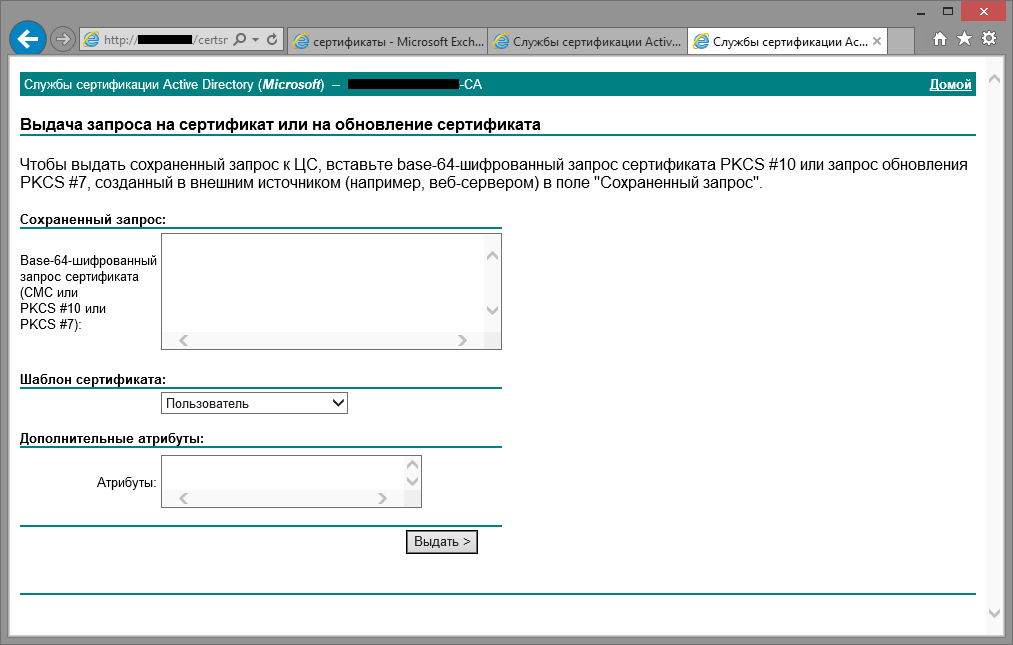

Подтверждаем создание и на этом все, у нас есть запрос. Текст запроса будет нужен для получения сертификата, далеко не убираем. Вводим в браузере в адресную строку: http://CA/certsrv где CA – адрес вашего локального центра сертификации. Процесс получения сертификата тоже часто можно найти в очень подробном виде, но на всякий случай все же прокомментирую каждый шаг, лишним не будет.

Выпуск сертификата

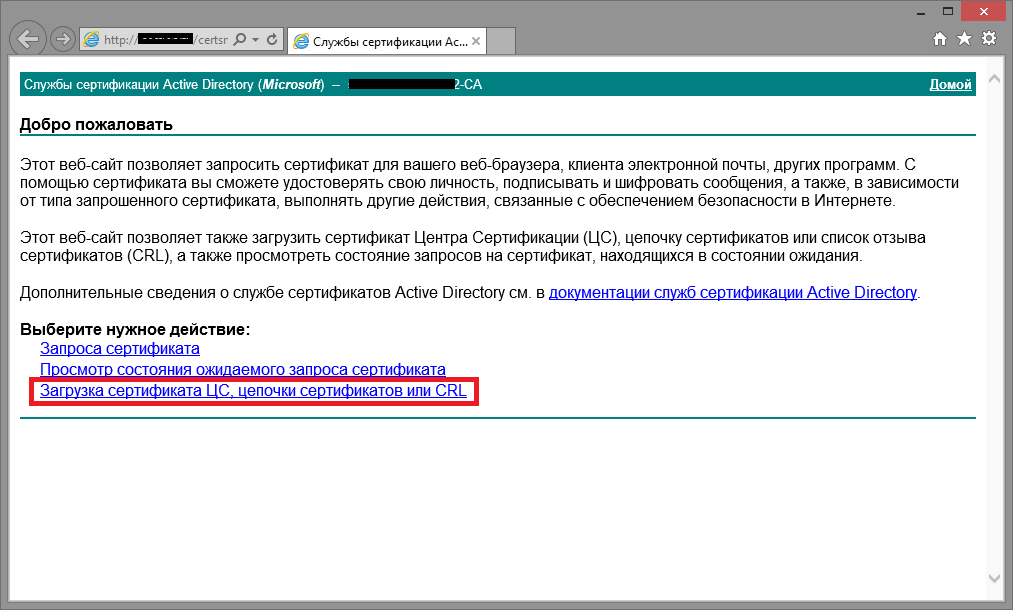

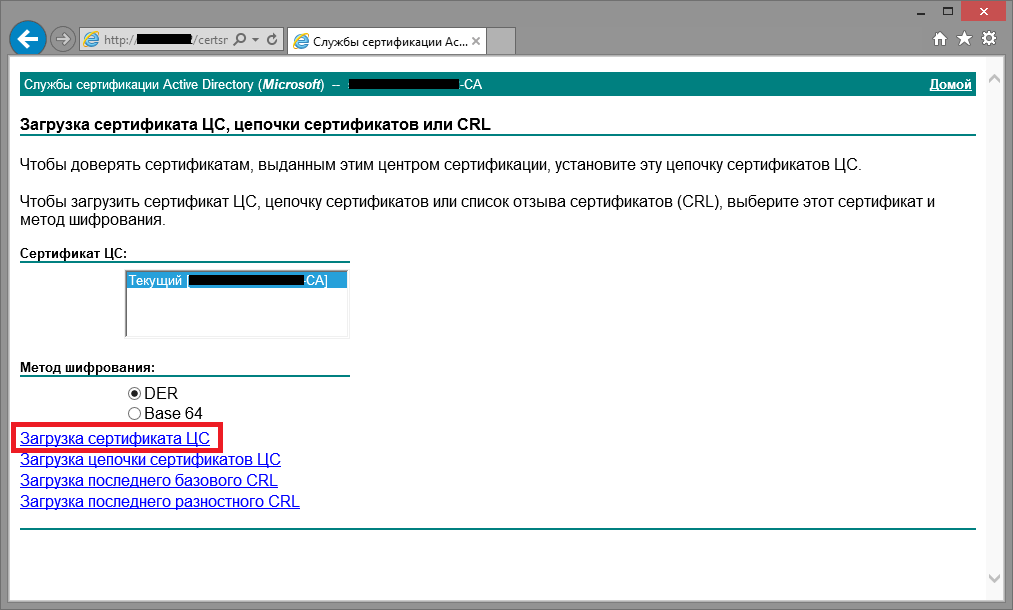

Для начала сохраним сертификат корневого центра, чтобы потом распространить его через групповые политики (немного забегаю вперед):

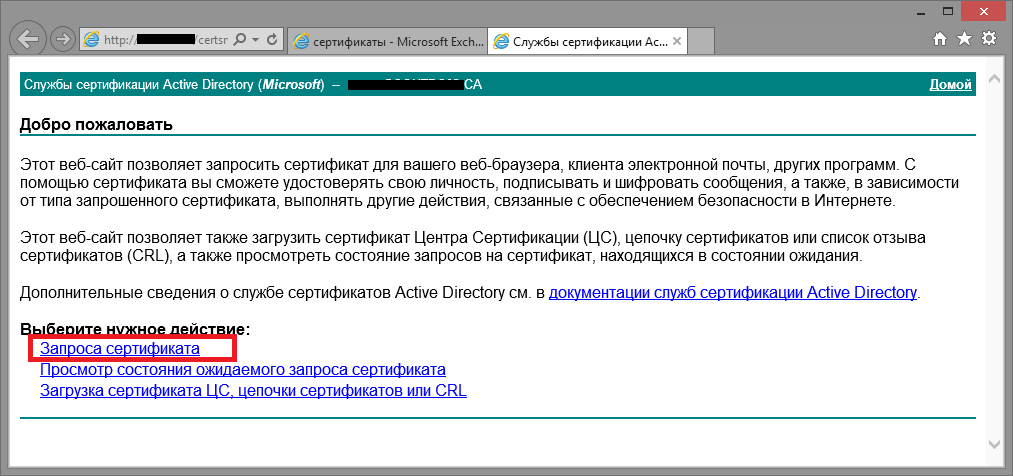

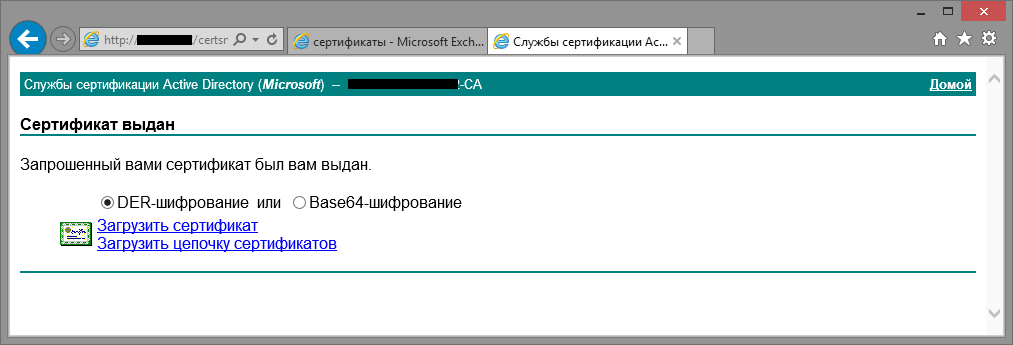

Снова заходим на стартовую страницу центра сертификации теперь уже для получения сертификата Exchange 2013. Идем по порядку как на скриншотах:

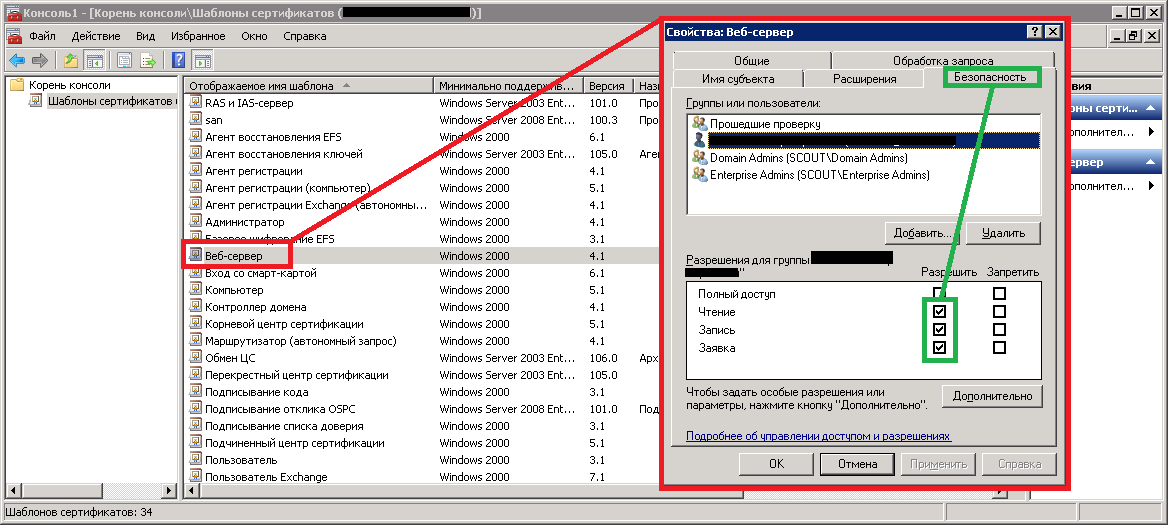

Вот тут начинается самое интересное. Нужно выбрать шаблон сертификата “Веб-сервер”, но в выпадающем списке у меня его не было! Причина крылась в правах: сеанс браузере был открыт из под пользователя без прав администратора домена или администратора организации. Почему-то по легкому пути (открыть браузер под админом домена) я не пошел, у меня даже не возникло такой мысли и я решил таки выдать права нужному юзеру. Для этого на сервере сертификации заходим в оснастку “Шаблоны сертификатов” и ищем шаблон “Веб-сервер”. После чего в свойствах даем необходимые права вашей учетке:

Теперь у вас есть все шансы получить нужный сертификат, выбрав шаблон, к которому вы только что настраивали права:

У нас был запрос на получение сертификата в центре администрирования Exchange и есть готовый сертификат. Выполняем запрос и назначаем сертификату необходимые сервисы (значок карандашика в EAC 7, далее “Службы”, должны быть выбраны как минимум “SMTP” и “IIS”, при сохранении изменений вам будет предложено перезаписать используемый сертификат новым, соглашаемся)

Стоит отметить, что на этом ваши проблемы только начинаются, ведь по умолчанию у юзеров новый сертификат не будет являться надежным и аутлук работать откажется. Чтобы не оставить всю компанию без почты (никто ведь не догадается зайти в OWA), просто распространим сертификат через групповые политики. Нам будет нужен не сертификат Exchange 2013 (хотя можете и засунуть его за компанию, хуже не сделаете точно), а сертификат корневого центра сертификации, на котором мы получали сертификат для Exchange. Кстати, этот сертификат мы сохранили ранее (см. текст выше) и снова за ним лезть не придется. В оснастке групповых политик (gpmc.msc – Конфигурация компьютера – Конфигурация Windows – Параметры безопасности – Политики открытого ключа – Доверенные корневые центры сертификации) импортируем сертификат и на этом все. Вообще подробно сам процесс описан в одной неплохой статье 8, Для нас же это не основная тематика и задача по большому счету завершена – создан запрос сертификата Exchange 2013, выпущен новый сертификат.

Notes:

- Managing Certificates in Exchange Server 2010 (Part 1) ↩

- Установка Exchange Server 2013 – часть 3 [настройка] ↩

- Alexxhost ↩

- How to Request a Certificate With a Custom Subject Alternative Name ↩

- Configure Internal Windows CA to issue SAN certificates ↩

- Публикация Exchange 2010 – “сертификация” ↩

- Центр администрирования Exchange в Exchange 2013 ↩

- Установка сертификата при помощи групповых политик. ↩