FSMO-роль хозяин относительных идентификаторов (RID master) является первой из трех ролей уровня домена, то есть в каждом конкретном домене должен быть один контроллер домена-хозяин этой роли. Учитывая тот факт, что в одном лесе AD может быть несколько доменов, то в каждом лесе может быть минимум один RID master, а максимальное их число равно количеству доменов в лесу.

FSMO-роль хозяин относительных идентификаторов (RID master) является первой из трех ролей уровня домена, то есть в каждом конкретном домене должен быть один контроллер домена-хозяин этой роли. Учитывая тот факт, что в одном лесе AD может быть несколько доменов, то в каждом лесе может быть минимум один RID master, а максимальное их число равно количеству доменов в лесу.

Основная статья по Active Directory – Active Directory Domain Services. Читайте также другие статьи по ролям хозяев операций – FSMO — Fexible Single Master Operations.

Если вам интересна тематика Windows Server, рекомендую обратиться к рубрике Windows Server на моем блоге.

Содержание

RID master – Хозяин относительных идентификаторов

Важно понимать особенности функционирования хозяина относительных идентификаторов и те последствия, которые могут быть при неправильном обращении с ним. Именно поэтому теоретический раздел как никогда огромен.

Теория

Создать объект безопасности (учетная запись пользователя или компьютера, группа) администратор может на любом контроллере домена в рамках отдельно взятого домена AD – это обычная функциональная особенность, на которую никто даже не обращает внимания. Тем не менее сам процесс, а вернее его часть, завязана на отдельной роли хозяина операций – хозяине относительных идентификаторов.

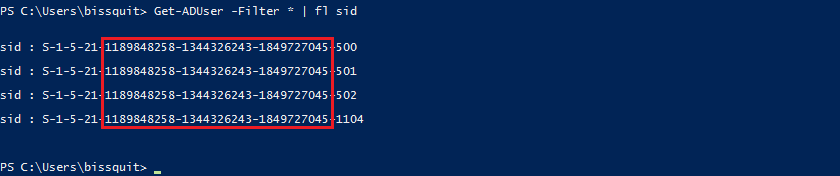

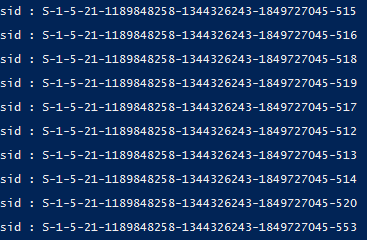

Каждой учетной записи в домене Active Directory присваивается уникальный идентификатор безопасности, сокращенно называющийся SID (Secure IDentifier). Этот идентификатор 1 состоит из нескольких числовых значений, разделенных дефисом:

Именно за выдачу этих уникальных для домена идентификаторов и отвечает хозяин RID – он выдает “пачки” идентификаторов безопасности по 500 штук за раз (по умолчанию) каждому контроллеру в домене. Когда пул заканчивается, сервер обращается к хозяину RID и он генерирует для него новый пул и так далее. Максимальное значение составляет чуть больше 1 млрд. и в продакшене обычно не должно достигаться даже на 1/10 от максимума. Тем не менее теоретически достижение этого порога вполне возможно в связи с некорректной настройкой, непредвиденным ошибкам и т.д.. В любом случае при максимальном значении идентификатора придется проводить резервное восстановление леса или переезжать на другой домен. Стоит отметить, что в версии Windows Server 2012 внедрены значительные улучшения 2 для предупреждения этих ситуаций, а также существует возможность разблокировки 31-го бита в случае исчерпания пула.

Стоит рассказать немного подробнее о формате SID. Общие его вид представляет из себя следующую запись:

S-R-X-Y1-Y2-Yn-1-Yn

Где

- S – префикс SID;

- R – номер ревизии. На данный момент существует только ревизия №1;

- X – идентификатор центра выдачи. Например S-1-5 означает, что SID выдан службами AD DS;

- Y1-Y2-Yn-1-Yn – полная цепочка промежуточных центров выдачи, состоящая минимум из 1 и максимум из 14 идентификаторов. В случае домена AD используется трехзначный идентификатор (Y1-Y2-Y3), уникальный для всего домена. То есть все идентификаторы Y1-Y2-Y3 любого объекта безопасности в домене всегда идентичны. Последним значением (в случае с доменом Y4) как раз является значение RID;

Например вот список пользователей домена:

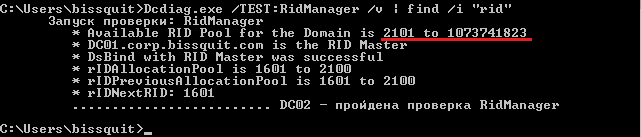

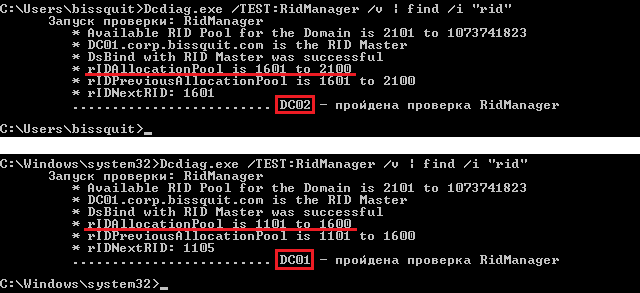

А командой Dcdiag.exe /TEST:RidManager /v | find /i “rid” можно просмотреть состояние хозяина RID:

Там же можно и просмотреть текущий диапазон идентификаторов. Кстати, на другом контроллере домена пул будет отличаться, что вполне логично, ведь каждому контроллеру в домене выдается уникальный пул:

Есть некоторые уникальные ключи идентификатора безопасности, которые являются общими для тех или иных групп. Например группа администраторов схемы имеет формат S-1-5-root domain-518, где root domain – идентификатор центра выдачи корневого домена леса. На скриншоте ниже вы без труда найдете SID группы администраторов схемы:

Группа с RID 512 – группа администраторов домена. Более подробную информацию о других группах безопасности вы сможете найти в официальной документации 3 4.

Стоит рассказать о ещё одной роли хозяина относительных идентификаторов. Внимательный читатель обратил внимание, что в каждом домене существует один хозяин RID и идентификаторы безопасности присваиваются объектам только внутри этого домена. Но что происходит, когда тот или иной объект безопасности переходит из одного домена в другой?

Когда объект безопасности переходит из одного домена в другой (например из corp.bissquit.com в test.corp.bissquit.com), в целевом домене ему присваивается новый идентификатор безопасности SID, а старый остается для истории и записывается в специально созданный для этого атрибут – sIDHistory. Этот атрибут хранит всю историю смены идентификаторов безопасности, то есть может содержать более одного значения.

Но что будет, если в старом домене у этой учетной записи пользователя было членство в группах безопасности, регулирующих доступ к файловым ресурсам компании? Теоретически при смене SID он должен этот доступ утратить. Но нет. Во время процесса аутентификации службы извлекают из Active Directory все идентификаторы SID – которые были у учетной записи ранее, которые есть сейчас, а также идентификаторы групп, в которых эти идентификаторы состоят. На основе этих идентификаторов создается маркер доступа (access token), который далее используется для контроля разрешений к тем или иным объектам. Таким образом этот пользователь получит доступ к ресурсам домена, из которого была перенесена его учетная запись.

Лучшие практики

Лучшие практики администрирования контроллера домена-хозяина RID включают в себя следующие пункты:

1) Держите роли хозяин RID и PDC эмулятор на одном контроллере домена 5 6:

Размещайте роли хозяина RID и эмулятора PDC на одном контроллере домена. Кроме того, роли FSMO легче отслеживать, если они собраны на минимальном количестве компьютеров.

Для снижения нагрузки на основной FSMO-сервер роли хозяина RID и эмулятора основного контроллера домена можно расположить на разных контроллерах одного домена и сайта Active Directory, которые являются прямыми партнерами репликации.

2) Если вы по каким-либо причинам лишились сервера-хозяина RID, то на любом другом контроллере домена вы можете принудительно захватить эту роль, но помните, что после этого изначальный хозяин RID не должен появиться в сети;

3) Отслеживайте события 16653-16658. Они сигнализируют о проблемах в работе хозяина относительных идентификаторов.

Явной же проблемой станет отсутствие возможности добавить новые объекты безопасности в домен. Однако заметить это вы сможете спустя очень большое время (бэкапы в большинстве таких случаев будут бесполезны) или же вообще факт нарушения работоспособности хозяина RID останется неизвестным. Ведь пулы идентификаторов включают в себя 500 SID. Надо учесть, что во многих организациях может не работать и ста человек и тогда этот порог даже на одном контроллере домена может быть никогда не достигнут. Именно поэтому важно отслеживать указанные выше события;

4) Используйте последние версии ОС, поскольку они предоставляют новые инструменты мониторинга состояние хозяина RID и имеют более совершенные механизмы устранения проблем. В любом случае реальные причины вмешиваться в механизмы выдачи идентификаторов безопасности отсутствуют.

Администрирование

Специальная оснастка для управления работой хозяина RID отсутствует. Вы можете использовать ряд утилит для диагностики неисправностей, главной из которых является Dcdiag.exe.

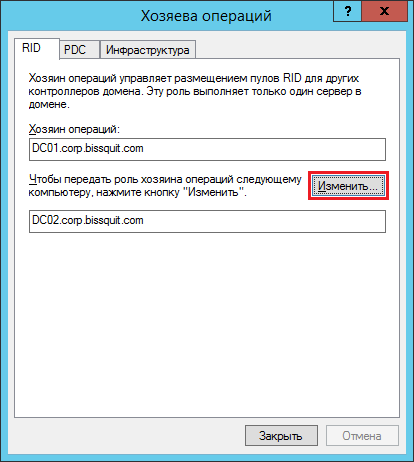

Изменить владельца роли вы можете с помощью оснастки Active Directory – Пользователи и компьютеры. Для этого:

- Открываем оснастку на DC01, правой кнопкой нажимаем на Active Directory – Пользователи и компьютеры и выбираем Сменить контроллер домена Active Directory;

- Далее выбираем контроллер домена, на который мы хотим перенести роль (у меня это DC02, по умолчанию всегда выбирается сервер-владелец роли). Подтверждаем предупреждение;

- Снова правой кнопкой на Active Directory – Пользователи и компьютеры, но уже выбираем Хозяин операций…;

- Нажимаем кнопку Изменить….

После этого необходимо подтвердить выбор и получить уведомление об успешном переносе роли.

На этом обзор fsmo-роли хозяин RID master.

Notes:

- 2.3 Security Identifiers (SIDs) ↩

- Управление выдачей RID ↩

- How Security Identifiers Work ↩

- Security Identifiers Technical Reference ↩

- Размещение и оптимизация FSMO на контроллерах домена Active Directory ↩

- AD DS: The RID master role and the PDC emulator master role should be owned by the same domain controller in the domain ↩