В статье Локальная инфраструктура и Azure AD я расскажу о подготовке вашей локальной инфраструктуры Active Directory для успешной интеграции с облаком. Речь пойдет о подготовке основного домена организации, а также об установке обязательного компонента – Azure AD Connect – на отдельном сервере внутри периметра сети.

В статье Локальная инфраструктура и Azure AD я расскажу о подготовке вашей локальной инфраструктуры Active Directory для успешной интеграции с облаком. Речь пойдет о подготовке основного домена организации, а также об установке обязательного компонента – Azure AD Connect – на отдельном сервере внутри периметра сети.

Если вам интересна тематика облачных технологий, рекомендую обратиться к тегу Cloud на моем блоге.

Содержание

Локальная инфраструктура и Azure AD

Статья разбита на два основных раздела – настройка основного имени домена организации и развертывание Azure AD Connect. В первой части много чисто технической информации, но для полного понимания работы связки локалка-облако очень важно с ней ознакомиться.

Напоминаю, что настройку облачной инфраструктуры я рассматривал ранее в статье Подготовка Azure Active Directory.

Имя домена Active Directory

Имя домена вашей локальной инфраструктуры Active Directory может соответствовать какому-либо реальному публичному имени DNS, а может быть исключительно локальным. Единственное, вы должны понимать одну вещь: имя домена DNS и имя домена Active Directory – это не одно и то же, хоть они и могут полностью совпадать.

Если вы находитесь в процессе планирования вашей инфраструктуры, то советую ответственно отнестись к имени домена AD, поскольку изменить его потом будет проблемно, а неправильно выбранное имя обеспечит вам в будущем массу неудобств. Подробнее о выборе имени DNS для AD читайте в моей статье Пара слов про именование доменов Active Directory.

Под локальным именем я подразумеваю любые имена домена AD, которые заканчиваются на .local, .domain и др. (в общем те имена, которых в интернете нет). Публичные имена домена AD – это имена, которые соответствуют зарегистрированным доменным именам, например bissquit.ru или corp.bissquit.ru.

Публичное имя

Имея имя AD, которое соответствует публичному имени DNS, вам сравнительно повезло. Есть масса плюсов использования подобных имен, например возможность получить сертификаты от публичных доверенных центров, которые будут содержать внутренние имена серверов (если кто не в курсе, то включать локальные имена а-ля srv01.domain.local в сертификаты нельзя уже давно 1).

В контексте Azure AD публичное имя локального домена AD позволяет нам проходить аутентификацию на облачных ресурсах без каких-либо существенных изменений в инфраструктуре. Рассмотрим пример: есть домен corp.bissquit.ru, есть юзер Иван Иванов с учеткой i.ivanov. Этот пользователь сможет залогиниться в облачных ресурсах под своей обычной учетной записью i.ivanov@corp.bissquit.ru.

С локальными именами домена AD другая история.

Локальное имя

Если имя AD локальное, то в этом случае при развертывании Azure AD есть некоторые неудобства, поскольку залогиниться в облаке под учеткой например i.ivanov@sc.local вы не сможете, ведь домена sc.local в реальности не существует, это лишь ваш локальный домен. Также неудобства возникнут с сертификатами, как я и говорил выше.

Тем не менее, решение проблемы есть и заключается оно в создании дополнительного UPN-суффикса, о чем ниже.

Изменение UPN-суффикса

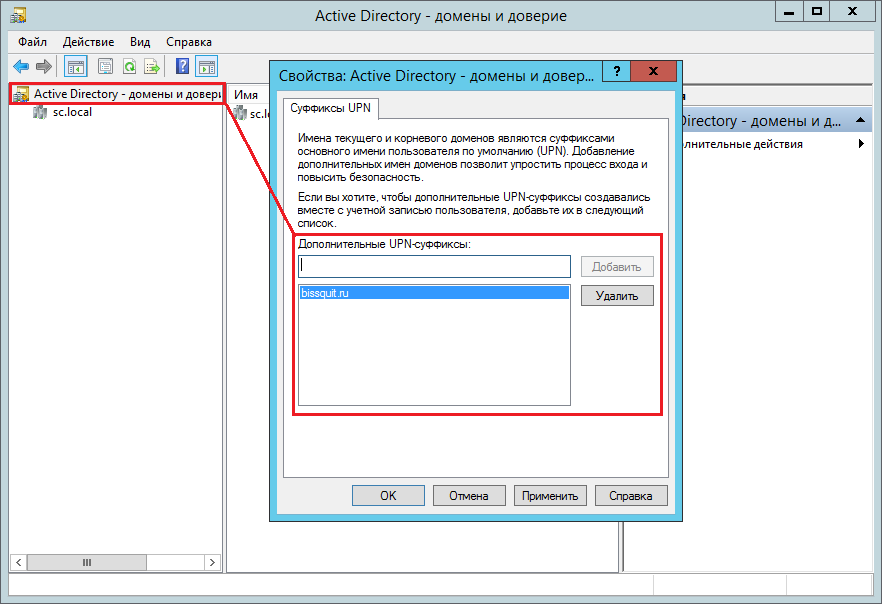

Ни для кого не секрет, что для повышения удобства пользователей и упрощения администрирования вы можете создать дополнительные UPN-суффиксы Active Directory. Сделать это можно через оснастку Active Directory – домены и доверие:

Просто откройте свойства раздела Active Directory – домены и доверие и добавьте нужный вам домен.

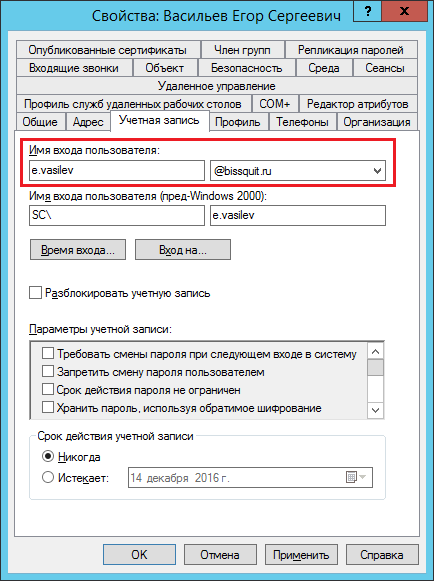

Следующий этап немного сложнее – необходимо для каждого пользователя AD, который будет обращаться к облачным ресурсам, изменить домен имени входа. Сделать это можно вручную, зайдя в свойства учетной записи пользователя:

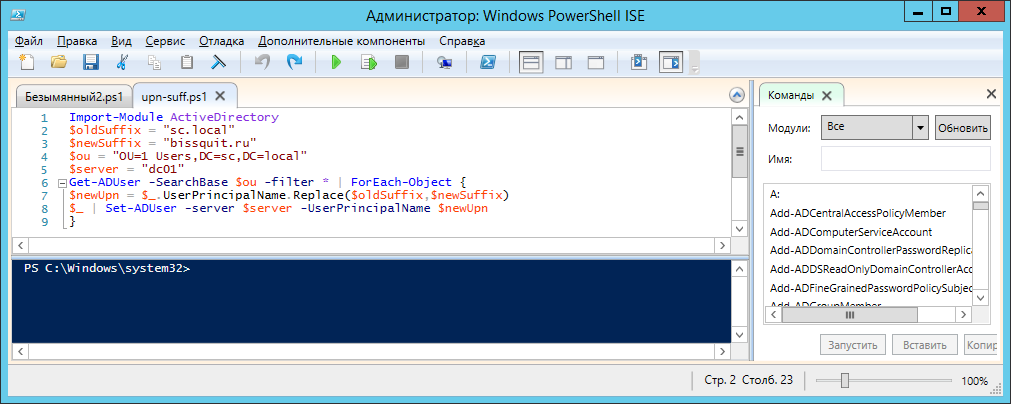

Изменять учетку у каждого пользователя таким способом не совсем удобно, а потому все можно проделать скриптом:

|

1 2 3 4 5 6 7 8 9 |

Import-Module ActiveDirectory $oldSuffix = "sc.local" $newSuffix = "bissquit.ru" $ou = "OU=1 Users,DC=sc,DC=local" $server = "dc01" Get-ADUser -SearchBase $ou -filter * | ForEach-Object { $newUpn = $_.UserPrincipalName.Replace($oldSuffix,$newSuffix) $_ | Set-ADUser -server $server -UserPrincipalName $newUpn } |

Скрипт 2 нагло взят с блогов Microsoft. Выполните в Powershell, предварительно изменив выделенные жирным шрифтом переменные.

Все учетные записи в указанном OU должны иметь новый UPN-суффикс и пользователи могут логиниться, используя конструкцию имя_юзера@новый_upn-суффикс.

После этого можно приступать к установке и настройке Azure AD Connect, с учетными записями проблем возникнуть не должно.

Azure AD Connect

Azure AD Connect – обязательный компонент, выполняющий задачи синхронизации локальных данных с облаком. Любая гибридная инфраструктура (например Exchange Online) начинается именно с развертывания Azure AD Connect.

Требования

Список технических требований для установки Azure AD Connect достаточно большой и вы можете ознакомиться с ним на официальных ресурсах 3, а потому мне нет смысла его дублировать.

Тем не менее, говоря о требованиях, я бы хотел рассказать о Azure AD Connect и службах AD FS (Federation Services). Бытует мнение, что для реализации единого входа (один и тот же логин & пароль для локальной и облачной инфраструктуры) необходимо развернуть AD FS. На деле это не так. Для реализации единого входа вполне достаточно механизма синхронизации паролей, который как раз реализован в Azure AD Connect.

Подробнее о преимуществах каждого метода синхронизации читайте в официальной документации 4.

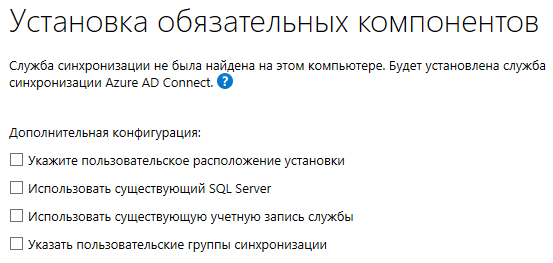

Установка

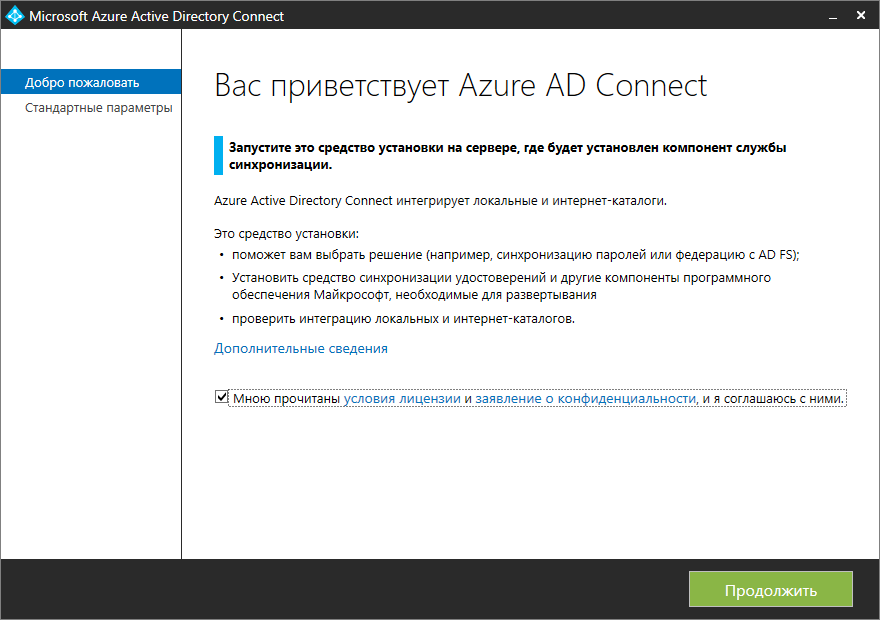

Скачиваем дистрибутив с официального сайта 5, запускаем инсталлятор. Процесс установки достаточно простой, как и у многих других продуктов Microsoft.

1. Начинается с процесса согласия с условиями использования:

Нажав Продолжить, переходим на страницу параметров.

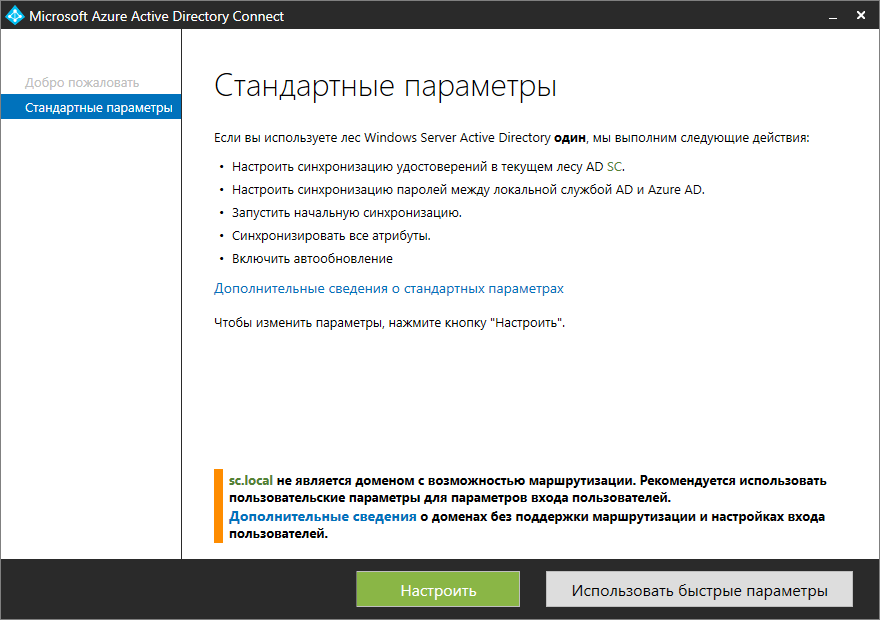

2. Поскольку имя моего домена AD является локальным, вылезло предупреждение (см. внизу скриншота):

Ничего страшного в этом нет и дальше вы в этом убедитесь.

.

В большинстве случаев более разумно воспользоваться быстрыми параметрами 7, именно так я и поступил.

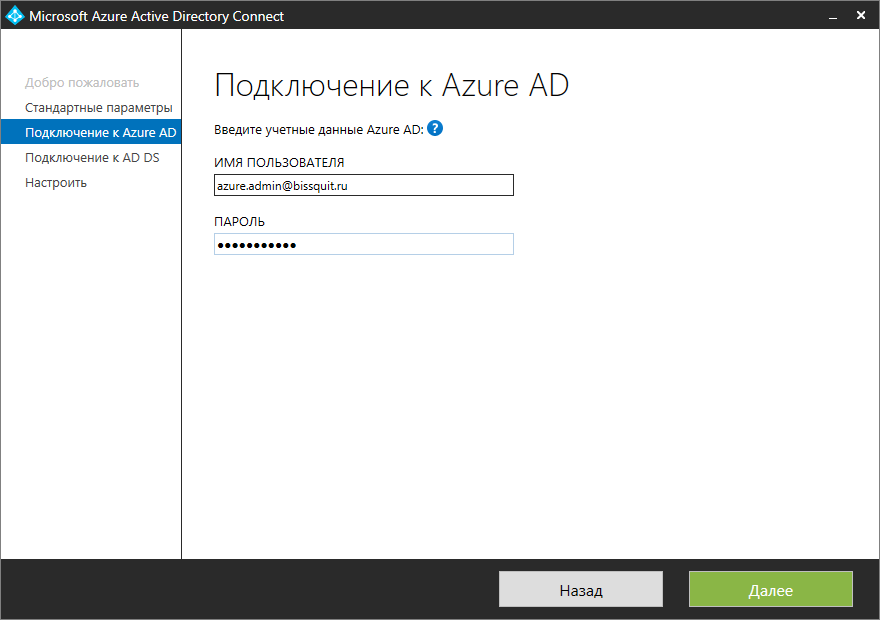

3. Далее нужно задать имя пользователя и пароль учетной записи глобального администратора Azure. Напоминаю, что эту учетную запись я создавал в своей прошлой статье (см. Подготовка Azure Active Directory) и она является облачной учетной записью, но не учеткой, на которую зарегистрирована подписка.

Мастер тут же проверит возможность подключения и если все пройдет успешно, вы перейдете на следующую страницу.

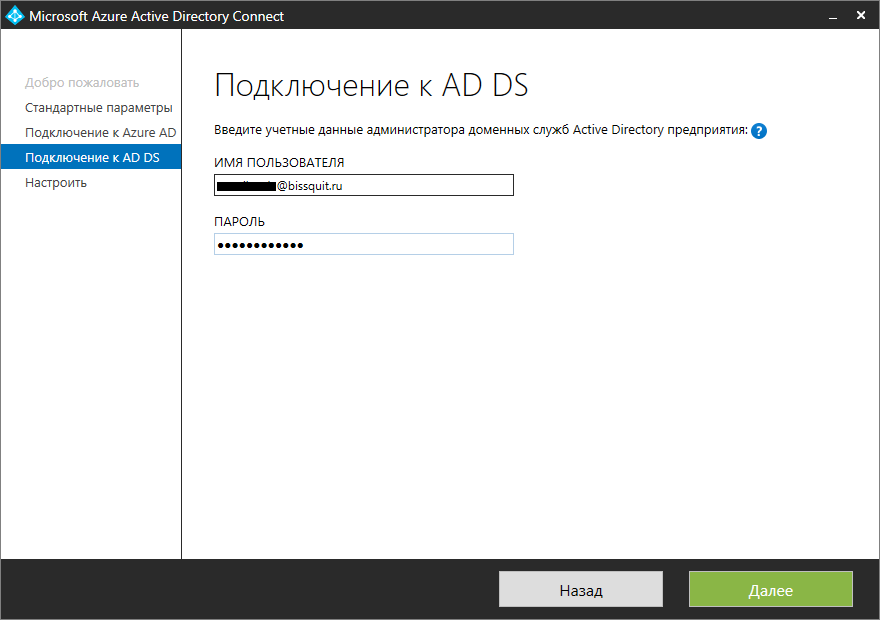

4. На ней необходимо ввести логин и пароль учетной записи администратора предприятия вашего локального домена AD:

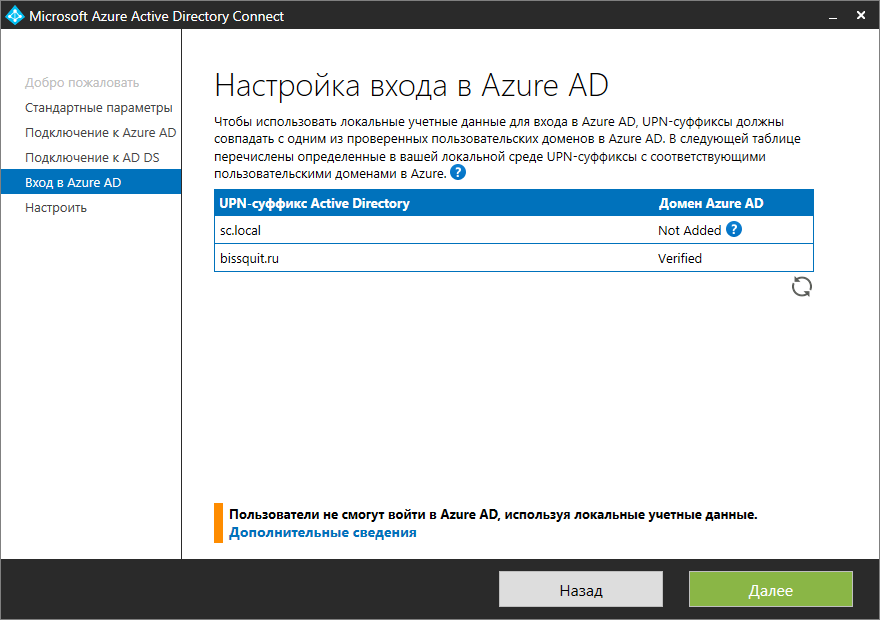

5. Следующая страница – настройка входа в Azure AD. Тут вы увидите имя домена AD и все дополнительные имена UPN-суффиксов, которые вы когда-либо добавляли:

Нажимаем Далее.

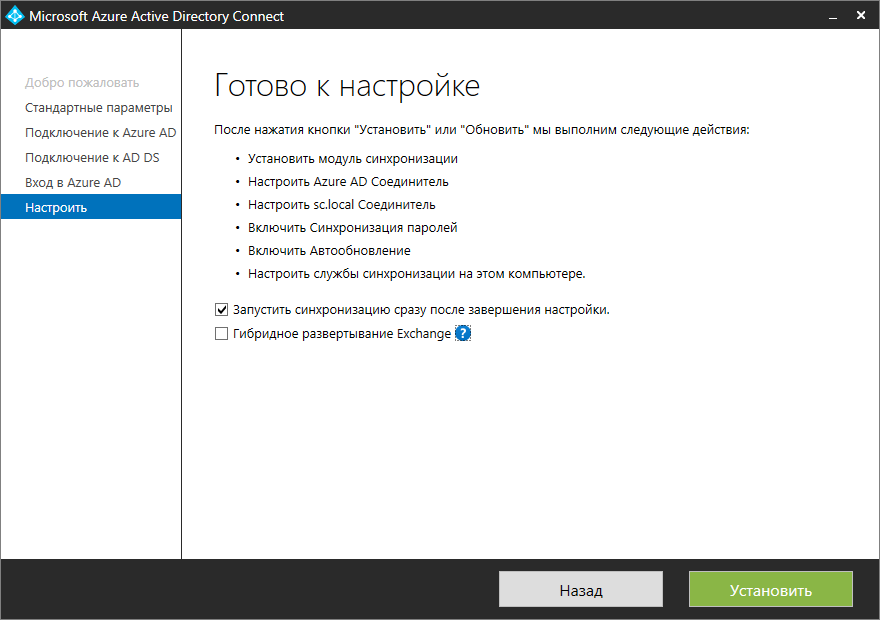

6. Попадаем на страницу проверки конфигурации:

Если вас все устраивает, нажимайте Установить.

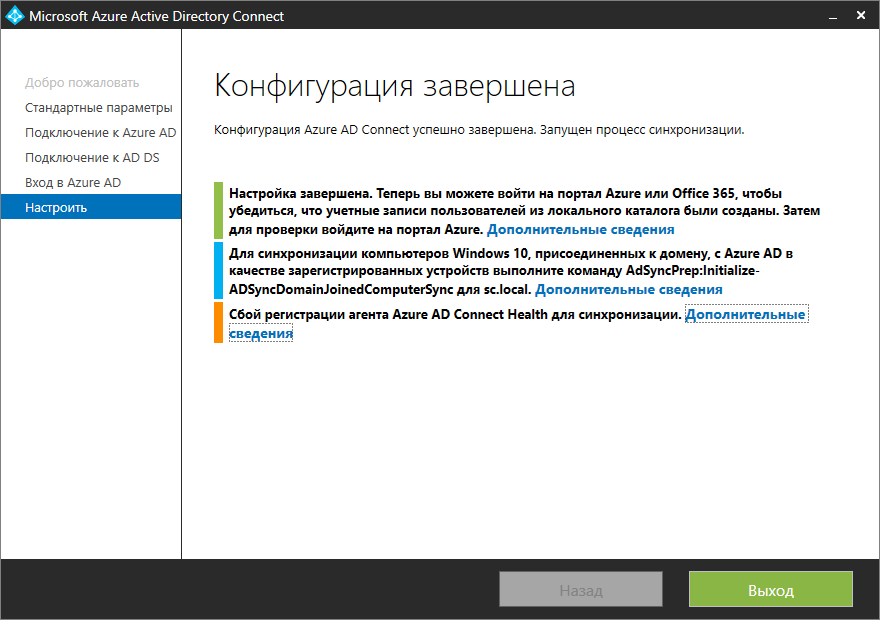

7. По окончанию установки появится последнее окно:

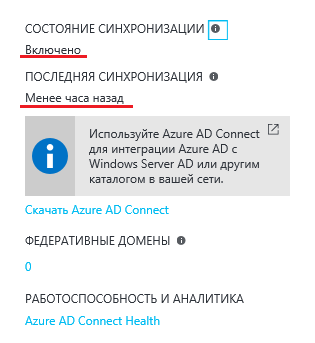

У меня были предупреждения о сбое регистрации агента. Проверить синхронизацию данных вы можете все там же в Azure AD:

Если же вы являетесь счастливым обладателем подписки Microsoft Azure AD Premium 8, то вам доступна единая консоль управления, которая находится в Azure как отдельная служба – Azure Active Directory Connect Health 9.

При успешной синхронизации локальных учетных записей с облаком, вы сможете увидеть их всех в админке Azure AD.

Notes:

- Guidance on the Deprecation of Internal Server Names and Reserved IP Addresses ↩

- Step-By-Step: Changing The UPN Suffix For An Entire Domain Via PowerShell ↩

- Необходимые условия для Azure AD Connect ↩

- Выборочная установка Azure AD Connect ↩

- Microsoft Azure Active Directory Connect ↩

- Выборочная установка Azure AD Connect ↩

- Приступая к работе с Azure AD Connect с использованием стандартных параметров ↩

- Приступая к работе с Azure Active Directory Premium ↩

- Мониторинг локальной инфраструктуры идентификации и служб синхронизации в облаке ↩