С сервисом доменных имен уже все знакомы давным давно. Это одна из самых “полезных” служб, назначение которой даже для обычного пользователя более чем очевидно. Мало кто хорошо разбирается в том, как DNS реально работает и что стоит за “простым” разрешением имен из имени в ip-адрес (и не только). Должен признаться, что я и сам понимаю не все нюансы, поскольку по специфике своей работы каждый день с DNS не сталкиваюсь (вписывать серверы DNS в сетевые настройки не считается). Кроме того, даже если удается в чем-то разобраться, все очень быстро забывается. Ведь в корпоративной сети DNS одна их тех служб, которые настроил и забыл.

Давно пришло время сводить полученные знания в какое-то единое место и при необходимости быстро восстанавливать их в голове. Иметь под боком небольшую статью – идеальный вариант. Эта статья будет иметь формат шпаргалки, где я буду формулировать актуальные прежде всего для себя вопросы и с течением времени постепенно на них отвечать.

Общие сведения

Для начала необходимо все разложить по полочкам 1:

“Согласно руководящим материалам (RFC-1034, RFC-1035) система доменных имен состоит из трех основных частей:

- Всего множества доменных имен (domain name space)

- Серверов доменных имен (domain name servers)

- Клиенты DNS (Resolver-ы)”

Структура множества доменных имен представляет из себя древовидную иерархию. Чтобы не усложнять изначально достаточно простую вещь, я подобрал наиболее подходящую картинку с описанием иерархии доменных имен 2:

Классификация доменных имен также не должна вызывать сложностей в понимании, но на удивление в интернете практически не найти нормальные иллюстрации. Мне под руки попалась только одна 3:

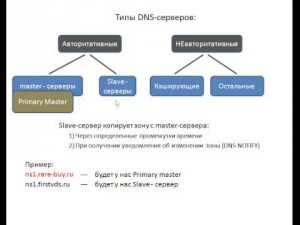

Вообще на этом канале 4 огромное количество уроков, которые посвящены именно DNS. Однозначно советую к просмотру. Хоть и описание типов dns-серверов есть и на Википедии 5, оно там плоское и только зря сводит с толку.

Вопросов кто такие dns-клиенты возникать не должно.

Если говорить про авторитативные и неавторитативные серверы, то их отличие состоит в том, что в первом случае сервер отвечает за зону, а во втором – нет. То есть неавторитативные серверы выступают в большинстве случаев только как кэширующие и могут только копировать эту зону. Это хорошо понятно из иллюстрации выше.

Есть несколько типов авторитативных dns-серверов: primary master, master, slave. Четкие различия есть только между primary master и slave. Суть в том, что в первом случае сервер стоит во главе иерархии, на нем можно производить изменения описания зоны и этот сервер никогда не будет копировать эту зону с других серверов. Slave-серверы наоборот являются лишь вторичными и копируют зону с primary master; их главная задача – балансировка нагрузки, резервирование. Определение типа серверов master для меня несколько затруднительно. На многих источниках эти серверы также называют основными:

“Описание зоны master-сервера является первичным, т.к. его создает вручную администратор зоны. Соответственно, вносить изменения в описание зоны может только администратор данного сервера. Все остальные серверы только копируют информацию с master-сервера.”

… но, с другой стороны, этому противоречит определение primary-master даже с тех же источников:

“Для того чтобы выделить сервер, который не копирует зоны ни с какого другого сервера, вводят понятие Primary Master.”

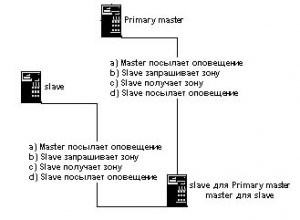

То есть по факту не на всех master-серверах можно вносить изменения в описание зоны, а только на одном единственном master-сервере, который называется primary master. В таком случае реально существует только два “статичных” типа сервера – primary master и slave. Роль master может быть у сервера лишь какой-то определенный короткий промежуток времени – когда один slave-сервер (пусть он будет назван Сервер 1) копирует информацию с другого slave-сервера (Сервер 2). В этом случае Сервер 2 имеет право называться master-сервером для Сервер 1, но это справедливо только для конкретно взятого процесса копирования зоны. Когда же Сервер 2 будет копировать описание зоны с единственного primary master, он снова будет являться slave-сервером. Это подтверждает иллюстрация с nic.ru 6:

Вот таки размышления. Конечно все эти определения скорее запутывают, чем помогают разобраться. Надо просто иметь в виду, что есть primary master и он стоит вверху иерархии и есть все остальные. Стоит добавить, что серверы всех трех типов будут являться авторитативными, то есть ответственными за зону.

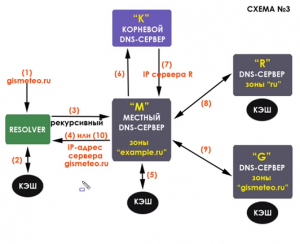

Во главе всей иерархии доменных имен стоят серверы, обслуживающие корневую зону, они называются корневыми серверами. Именно к ним в первую очередь обращаются все другие dns-серверы, если у них нет данных о каком-либо доменном имени. В иерархии доменных имен на первом рисунке в статье они находятся на уровне “.“.

Прежде чем перейти к описанию типов запросов нужно обратить внимание на ещё один важный момент – разницу между зоной и доменом. Вопрос затрагивается в публикации на Хабре 7:

Таким образом, пространство имен раздроблено на зоны ( zones), каждая из которых управляется своим доменом. Обратите внимание на различие между зоной (zone) и доменом (domain): домен groucho.edu затрагивает все машины в университете Groucho Marx, в то время как зона groucho.edu включает только хосты, которые работают в непосредственно компьютерном центре, например в отделе математики. Хост в отделе физики принадлежат другой зоне, а именно physics.groucho.edu.

На мой взгляд более точно и понятно сказано в статье на nic.ru, которая упоминалась в самом начале:

Домен – это все множество машин, которые относятся к одному и тому же доменному имени. Например, все машины, которые в своем имени имеют постфикс kiae.su относятся к домену kiae.su. Зона – это “зона ответственности” конкретного сервера доменных имен, т.е. понятие домена шире, чем понятие зоны. Если домен разбивается на поддомены, то у каждого из них может появиться свой сервер. При этом зоной ответственности сервера более высокого уровня будет только та часть описания домена, которая не делегирована другим серверам. Разбиение домена на поддомены и организация сервера для каждого из них называется делегирование прав управления зоной соответствующему серверу доменных имен, или просто делегированием зоны.

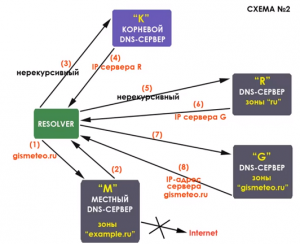

Запросы к dns-серверам бывают двух типов – рекурсивный и нерекурсивный (итеративный). Наиболее подробно принцип работы описывается 8 9 на упомянутом выше канале Youtube. При рекурсивном запросе клиент обращается к предпочитаемому dns-серверу и тот, если не знает ответа, начинает по очереди опрашивать ответственных за зоны серверы, начиная с корневых и далее опускаясь ниже по иерархии. Исчерпывающее объяснение работы рекурсивного запроса дается в статье 10 на oszone.ru. Итеративный запрос менее распространен. В нем клиент сам по очереди опрашивает dns-серверы, начиная с корневых и т.д.. Разумеется если не найдет результаты запроса в своем кэше.

Наглядно рекурсивный 11 12 запрос выглядит так:

а нерекурсивный 13:

На этом обзор основных принципов работы dns закончен. Рассмотрение типов записей dns, а также механизмов работы обратного разрешения имен (ip-адрес по dns-имени) я в рамках этой статьи я затрагивать не планировал, хотя конечно же это очень интересные темы.

Роль DNS на Windows Server

Настройка роли dns на Windows Server представляет из себя достаточно простую задачу, как и многие другие – добавил роль в диспетчере сервера, запустил визарда и все настроил. Тем не менее встречаются парадоксальные ситуации и иногда слышишь рассказы как некоторые “админы” добавляют одни и те же учетные записи пользователей по очереди на каждом контроллере домена, не имея понятия о репликации. И ведь самое страшное, что у них это получается! То есть можно сделать вывод, что контроллеры домена хоть и поддерживают один и тот же домен, но фактически друг о друге ничего не знают (иначе учетку с аналогичным именем создать бы не получилось). А ведь это может являться следствием неправильной настройки роли DNS, которая обычно всегда идет бок о бок с AD DS.

Этот раздел будет посвящен обзору лучших практик по настройке роли DNS (интегрированной в AD) на Windows Server 2012 R2, но большинство советов актуальны и для предыдущих версий ОС. Тем не менее не стоит забывать про улучшения, которые добавляются в каждой новой версии и 2012 R2 не исключение 14 15.

Я подразумеваю, что нет никакого смысла повторять, что в каждом домене должно быть минимум два контроллера домена. Это необходимо для отказоустойчивости. Собственный ip-адрес сервера должен быть обязательно статическим 16.

Собственно сами рекомендации:

1) “If multiple DCs are configured as DNS servers, they should be configured to use each other for resolution first and themselves second” 17.

Суть в том, что, во избежание проблем с репликацией, в списке первичных dns-серверов на каждом контроллере домена первыми должны быть указаны партнеры по репликации, то есть другие контроллеры домена. Собственный адрес отдельно взятого сервера должен быть указан самым последним 18 в его списке dns-серверов. Для увеличения производительности последним в списке используйте loopback-адрес 127.0.0.1 19 как собственный адрес сервера (но не реальный сетевой адрес адаптера), хоть и это иногда может вызывать небольшие проблемы 20.

2) На клиентских системах должны использоваться только локальные dns-серверы, но никак не публичные.

В противном случае у вас могут возникнуть проблемы 21 с разрешением внутренних имен, хотя выход наружу будет доступен. Тем не менее в корпоративной сети у меня доступ наружу по dns портам разрешен только контроллерам домена и серверам Exchange.

Позаботьтесь о том, чтобы ваш dhcp-сервер выдавал клиентам настройки со всеми имеющимися у вас адресами серверов dns. Их может быть два, а может быть и больше, все зависит от конкретной топологии. Если у вас структура AD с множеством сайтов, то логично, чтобы по порядку сначала шли серверы сайта, в котором этот пк находится и уже только потом выдавались адреса dns-серверов других сайтов 22.

3) Если у вас домен AD, то используйте только интегрированную с AD роль DNS (AD-integrated). Прибавится достаточно много плюсов в плане безопасности, производительности и отказоустойчивости 23.

Если говорить про отказоустойчивость, то у вас не будет единой точки отказа в виде одного primary master-сервера для вашей зоны dns (если этот сервер выйдет из строя и не будет сразу восстановлен или заменен, запросы клиентов на изменение записей обрабатываться не будут. Не то что бы это очень большая проблема для статичного парка пк, но приятного мало). К тому же администраторам не придется возиться с двумя разными схемами репликации – dns и ad ds; у более простых и понятных схем надежность возрастает в разы.

Производительность всей инфраструктуры увеличивается, поскольку все партнеры по репликации (контроллеры домена) имеют одинаковый вес и нет master- и slave- серверов. То есть, если бы запрос поступил к slave-серверу классического dns, то он должен был бы обратиться к мастеру для инициирования процесса обновления. При интегрированной в ad dns каждый контроллер домена может писать изменения в базу dns и уже дальше неспеша реплицировать их на другие контроллеры. К тому же сам по себе механизм репликации ad ds значительно быстрее.

Безопасность увеличивается благодаря защищенным динамическим обновлениям 24. О DNSSEC речь тут не идет, это общая технология, хотя и в Windows есть её реализация 25 26.

Из лучших практик это наверно все. Есть некоторые размышления 27 касательно того, что лучше 28 использовать – корневые подсказки или серверы пересылки, но это скорее личное дело админа, чем какая-то устоявшаяся практика. Помните, что к корневым серверам ваш dns-сервер выполняет итеративные запросы, а к серверам пересылки – рекурсивные, являясь по отношению к ним клиентом. Root hints сконфигурированы изначально, т.к. они едины для всей сети интернет, а forwarder’ы придется указать вручную. Единственное, что можно отметить – не указывайте в серверах пересылки публичные серверы; пусть лучше это будут dns-ресурсы вашего провайдера.

Есть также рекомендации 29 30 31 32(обязательно к прочтению) касательно автоматической очистке записей dns. В этой статье я их подробно не рассматриваю, поскольку автоматическая очистка записей по умолчанию отключена. На деле процесс настройки очень простой, но имеет колоссальные последствия 33 для инфраструктуры в том случае, если вы не понимаете что конкретно делаете и к чему это может привести.

Notes:

- Как работает система доменных имен. ↩

- DNS Hierarchy ↩

- DNS-сервер с нуля. Урок 8. Типы DNS-серверов ↩

- DNS on Linux ↩

- DNS-сервер ↩

- Типы серверов доменных имен. Master, Slave, Cache, Stealth, Root. ↩

- DNS сервер BIND (теория) ↩

- DNS-сервер с нуля. Урок 3. Структура и принцип работы системы DNS. Схема 1 ↩

- DNS-сервер с нуля. Урок 4. Работа системы DNS. Схема №2 ↩

- Понятие DNS рекурсии ↩

- DNS-сервер с нуля. Урок 5. Схема №3. Использование кеша ↩

- Необходимо уточнить тот факт, что рекурсивным запрос будет являться только для resolver’a, но местный dns-сервер уже будет выполнять итеративный запрос. ↩

- Все с того же канала Youtube: DNS-сервер с нуля. Урок 4. Работа системы DNS. Схема №2 ↩

- Новые возможности DNS-сервера ↩

- Новые возможности DNS-клиента ↩

- If you configure the DNS server to use dynamic addresses that are assigned by Dynamic Host Configuration Protocol (DHCP), when the DHCP server assigns a new IP address to the DNS server, the DNS clients that are configured to use that DNS server’s previous IP address will not be able to resolve the previous IP address and locate the DNS server. – Best Practices for Administering DNS Server ↩

- Best Practices for DNS Configuration in an Active Directory Domain ↩

- Each DC’s list of DNS servers should include its own address, but not as the first server in the list. If a DC uses only itself for resolution, it may stop replicating with other DCs. This is obviously not an issue in a domain with only one DC. – Best Practices for DNS Configuration in an Active Directory Domain ↩

- When referencing a DNS server on itself, a DNS client should always use a loopback address and not a real IP address. – Active Directory Insights (Part 1): Configuring DNS on domain controllers ↩

- For example, I’ve heard a few reports that use of the loopback address as a secondary or tertiary DNS Server address has sometimes resulted in failures when running the dcdiag /test:dns command (see “DNS Test Syntax” on for details of this command). – Active Directory Insights (Part 1): Configuring DNS on domain controllers ↩

- If a domain-joined computer is configured to use an external server as an alternate DNS server, a temporary lack of connectivity to an internal DNS server will cause that machine to begin using the external server for resolution. That external server will be unable to resolve queries for anything inside the AD domain, and the client machine will not automatically revert to the internal DNS server when connectivity is restored. – Best Practices for DNS Configuration in an Active Directory Domain ↩

- In a multi-site environment, domain members should be configured to use the DNS servers at their local site before those at a different site. This minimizes the amount of DNS traffic crossing slower WAN links. – Best Practices for DNS Configuration in an Active Directory Domain ↩

- Understanding Active Directory Domain Services Integration ↩

- Secure dynamic updates are supported. Secure dynamic updates allow an administrator to control what computers update what names and prevent unauthorized computers from overwriting existing names in DNS. – Active Directory-Integrated DNS Zones ↩

- DNSSEC в Windows ↩

- Пошаговая демонстрация DNSSEC в тестовой лаборатории ↩

- DNS Forwarders vs. Root Hints in Windows Server ↩

- Forwarders can provide a faster response to external queries, but they are less redundant than the 374 widely distributed root DNS servers that exist as of this writing. Root hints are present by default on Windows servers, but forwarders must be configured manually. – Best Practices for DNS Configuration in an Active Directory Domain ↩

- Windows Server: Best Practices for Implementing DNS Aging and Scavenging ↩

- Windows Server: Information about DNS Aging and Scavenging ↩

- Windows Server: How to Configure DNS Aging and Scavenging ↩

- Don’t be afraid of DNS Scavenging. Just be patient. ↩

- How DNS Scavenging and the DHCP Lease Duration Relate ↩